Məlumat biznesin ən dəyərli aktivi sayıldıqca onu qorumaq yalnız texniki məsələ deyil, strateji zərurətə çevrilir. Daxili bazanın sızması, müştəri məlumatlarının kənara ötürülməsi və ya kommersiya sirrinin rəqibə çatması təkcə reputasiyanı sarsıtmır, həm də hüquqi sanksiyalara yol açır. Kibertəhlükəsizlik alətləri içində Data Loss Prevention (DLP) sistemləri məhz bu riski proaktiv şəkildə idarə etmək üçün hazırlanır. DLP həlləri məxfi informasiyanın saxlanma, istifadə və ötürmə mərhələlərini real vaxt rejimində izləyərək icazəsiz hərəkətlərin qarşısını alır. İstər yüksək həcmli bank əməliyyatları aparan maliyyə qurumu, istərsə də intellektual mülkiyyətə önəm verən start-ap olsun, düzgün konfiqurasiya edilmiş DLP strategiyası təhlükəsizlik siyasətini praktik mexanizmə çevirir. Dünyada GDPR, HIPAA, PCI-DSS kimi sərt tənzimləyici çərçivələr cərimələrin məbləğini yüz milyonlarla dollara çatdırdığı üçün təşkilatlar məlumat axınlarını əvvəlcədən xəritələməyə meyilli olublar. Pandemiya sonrası artan uzaqdan iş modelləri bulud servislərində hərəkət edən sənədlərin sayını kəskin artırdı və klassik şəbəkə perimetri anlayışını zəiflətdi. Bu kontekstdə DLP yalnız firewall arxasında qalmaqla kifayətlənmir; mobil qurğuları, SaaS platformalarını və hətta çap edinmə nöqtələrini də nəzarətə götürür. İntuitiv idarəetmə panelləri, süni intellekt texnikaları və risk puanlama mexanizmləri təhlükəsizlik komandasına çevik qərarvermə imkanı yaradır. Azərbaycan bazarında da bank, telekommunikasiya və dövlət sektoru yeni nəsil DLP sistemlərinə investisiya etməklə kiberrisk portfellərini optimallaşdırmağa çalışır. Beləliklə, informasiya təhlükəsizliyi üzrə liderlər üçün DLP həlləri yalnız texnoloji alət deyil, həm də korporativ mədəniyyət komponentidir.

DLP Sisteminin Əsas Məqsədi və Terminologiyası

Data Loss Prevention konsepti müəssisənin məxfi, şəxsi və ya tənzimlənən məlumatını sızmalardan qoruyan prosedur, texnologiya və siyasət toplusudur. Ön planda dayanan hədəf: “məlumat haradadır, necə hərəkət edir və kim ona toxunur” suallarına davamlı cavab tapa bilməkdir. Burada “məlumat ifşası” yalnız xarici haker hücumunu yox, daxilində çalışan şəxsin səhv və ya qəsdən pozduğu qaydanı da əhatə edir. Terminologiyada “data in use” aktiv faylların RAM və lokal proseslərdəki halını, “data in motion” şəbəkə trafikini, “data at rest” isə server və ehtiyat nüsxələrdəki arxivləri göstərir.

DLP alqoritmləri bu üç mərhələni ramziflaşmış axtarış əldəetmə moduluna müvafiq senssarlarla eyniləşdirir. Şablon əsaslı lazımi söz siyahıları, reg-ekspressiyalar və rənglənmiş etiketlər kimi statik metodlar hələ də effektivdir. Lakin yüksək həcmli strukturlaşdırılmamış məlumat üçün kontekst analizi, statistik nəzarət və maşın öyrənməsi tələb olunur. Siyasət pozuntusu aşkarlandıqda sistem məlumat paketini karantinləşdirir, şifrələyir və ya ötürməyə tamamilə mane olur.

Hüquqi və Standart Çərçivələrdə DLP Tələbləri

Qlobal bazarda GDPR, CCPA və LGPD kimi şəffaflıq aktları şəxsi məlumatın emalında açıq razılıq və minimalizm prinsiplərini diktə edir. Bu nizamlamalar yalnız cərimə deyil, eyni zamanda xəbərlərdə çirkli piar effekti yaradan ictimai elan öhdəliyi də qoyur. DLP sistemi sorğu-sual izləmə (audit trail) funksiyası ilə məlumat emalına dair bütün əməliyyatları qeydə almalı və məhkəmə tələbi zamanı dəyişdirilməmiş log təqdim etməlidir.

Səhiyyə sektorunda HIPAA uyğunluğu xəstənin tibbi sənədini blok zəncirinin hər addımında kodlaşdırmağı, PCI-DSS isə ödəniş kartı məlumatının PAN və CVV hissələrinin maskalanmasını məcbur edir. Azərbaycan Respublikası İnformasiya, İnformasiya Texnologiyaları və Məlumatların Mühafizəsi Haqqında Qanun isə dövlət və bank sirri anlayışlarını konkretləşdirərək onların elektron dövriyyəsini müvafiq lisenziya şərtlərinə tabe tutur. DLP layihəsi qurarkən hüquq və uyğunsuzluq komandası ilə birgə risk matrisi hazırlanması vacibdir, çünki qeyri-səlahiyyətli log toplanması özlüyündə də qanun pozuntusu sayıla bilər.

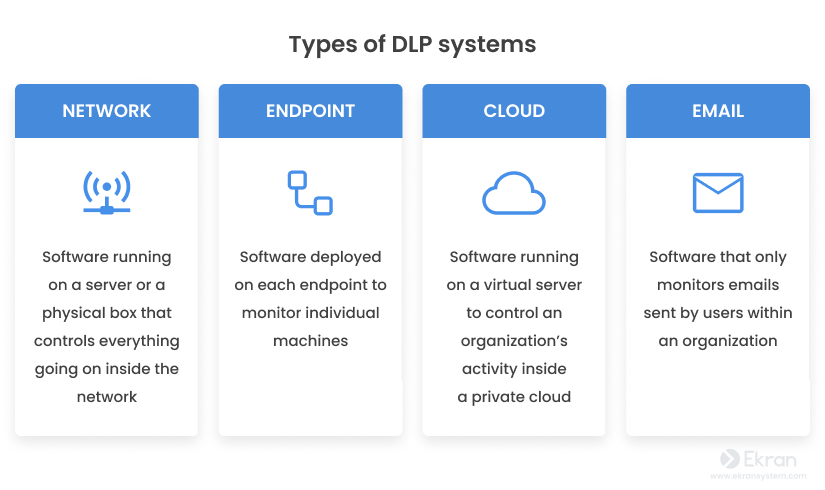

Şəbəkə, Endpoint və Bulud DLP Modulları

Klassik şəbəkə DLP qapı-çıxış nöqtələrində proxy və ya inline səviyyədə yerləşərək SMTP, HTTP(S) və FTP trafikini sorğulara parçalayır. Content-aware inspeksiya modulunda fayl tiplərinin identifikasiyası, şifrələnmənin açılıb-bağlanması və təhlükəli kanalların bloklanması həyata keçirilir. Endpoint DLP isə istifadəçi iş stansiyasına agent kimi quraşdırılır və USB, Bluetooth, ekran görüntüsü, hətta clipboard əmrlərinə qədər nəzarət aparır.

Bulud əsilli SaaS xidmətləri üçün CASB inteqrasiyası politikanın vahid məntiqini saxlayır, çünki məlumat artıq ofis firewall-ından kənarda hərəkət edir. İnteqrasiyanın uğurlu olması üçün API-driven yanaşma vacibdir; aksi halda “shadow IT” fenomeni yaranır. Microsoft Azure Information Protection, Google Cloud DLP və Amazon Macie regional uyğunsuzluqları nəzərə alaraq lokal şifrələmə açarlarının müştəri tərəfində qalmasına icazə verir.

| Modul Tipi | Əsas Funksiya | Üstünlüklər | Çətinliklər |

|---|---|---|---|

| Şəbəkə DLP | Trafik inspeksiyası və bloklama | Real-vaxt izləmə, mərkəzləşmiş nəzarət | Şifrəli tunellərdə sürət azalması |

| Endpoint DLP | Son qurğu səviyyəsində nəzarət | Offline işləmə, kontekst zənginliyi | Agent performans yükü, BYOD siyasəti |

| Bulud DLP | SaaS və IaaS məlumat axını | Elastiklik, API analitikası | Multi-tenant şifrələmə, API limitləri |

Məlumat Təsnifatı və Kəşf Metodologiyaları

Uğurlu DLP üçün ilk addım mövcud məlumat anbarının xəritəsini yaratmaq və hər obyektin həssaslıq səviyyəsini dəqiq müəyyənləşdirməkdir. Ən sadə modeldə “İctimai”, “Daxili”, “Gizli” və “Məxfi” kateqoriyaları seçilir, lakin sənaye-xüsusi alt-dərəcələr də əlavə oluna bilər. Fayl atributlarına və kontekstə əsaslanan metadata etiketləmə prosesi hərəkət zamanı siyasətlərin avtomatik tətbiqini sadələşdirir.

Kəşf mərhələsində pattern matching, fuzzy hashing və qeyd şablonları kimi texnikalardan istifadə olunur. Məsələn, beynəlxalq pasport nömrəsi ilə bank IBAN kodu eyni ölçülü deyil, buna görə dinamik regex uyğunsuzluqları risk skoruna təsir edir. OCR modulunun fəallığı skan edilmiş PDF və şəkillərdə gizlənmiş mətnin tapılmasının yeganə yoludur. Yüksək dəqiqlik üçün maşın öyrənməsi əsaslı Data Fingerprinting metodu unikallığı ölçərək yalnış pozitiv dərəcəsini azaldır.

DLP Qayda və Siyasətlərinin Tərtibi

Siyasətlər risk qiymətləndirməsinə, qanunvericiliyə və biznes prioritetlərinə əsaslanmalıdır; yalnız “blokla” yanaşması əməliyyat dayanıqlığını poza bilər. “Monitor”, “Alert”, “Encrypt” və “Block” kimi gradativ cavab təbəqələri istifadəçini tədricən təhlükəsizlik mədəniyyətinə adaptasiya edir. Məsələn, yeni işçi sınaq dövründə xəbərdarlıq rejimi, kritik departament isə tam bloklama rejimi ilə qoruna bilər.

Politika mühərriki qaydaları eyni zamanda MIME tipinə, istifadəçinin roluna, yerləşdiyi coğrafiyaya və hətta iş gününün saatına görə fərdləşdirə bilir. Hər qaydanın versiya nəzarəti saxlanılmalı və RBAC mexanizmi ilə dəyişiklikləri yalnız səlahiyyətli şəxslər təsdiq etməlidir. İcmal prosesində SOC komandası həftəlik insident xülasəsini idarə heyətinə çatdırmalı, beləcə qərarvericilər siyasətlərin effektivliyini real rəqəmlərlə görə bilirlər.

Ağıllı Analitika və Süni İntellekt İnteqrasiyası

Klassik qayda bazası yeni sızma metodları qarşısında bəzən zəif qalır, çünki insidentlər qəlibdən kənar yollarla gerçəkləşə bilər. Süni intellektə əsaslanan User and Entity Behavior Analytics (UEBA) hər bir işçinin normal fəaliyyət profilini qurur və kənara çıxma hallarında anomaliya siqnalı yaradır. Məlumat paketinin ölçüsündə, vaxtında və ya marşrutlaşdırılmasında gözlənilməz dəyişiklik dərhal risk puanına əlavə olunur.

NLP modulunun köməyi ilə mətn fayllarında sentiment analizi aparmaq mümkün olur; məxfi sözlərin ironik və ya gizli konteksdə istifadəsi də identifikasiya edilir. Bu yanaşma xüsusilə sosial mühəndislikdən doğan daxili məlumat ifşalarını tutmaqda effektivdir. AI-driven prioritetləşdirmə isə SOC analitiklərinə yüzlərlə xəbərdarlıq içində həqiqətən kritik olanları seçməyə yardım edir və “alert fatigue” problemini azaldır.

DLP Layihəsinin İcrası və Əməliyyat Dayanıqlığı

İlkin iş paketində mövcud infrastruktur analizi, pilot zona seçimi və ROI hesablaması yer alır. Pilot mərhələsində dəyər zəncirinin ən həssas, lakin ən idarəolunan seqmenti – məsələn, maliyyə şöbəsinin e-poçt serveri – seçilir. Ölçülə bilən göstəricilər kimi yalnış pozitiv faizi, bloklanmış real insident sayı və istifadəçi məmnuniyyəti monitorinq olunur.

Full-scale yayım zamanı dəyişikliklərin idarə olunması proseduru ITIL şəklində sənədləşdirilir ki, agentlərin yenilənməsi, siyasət dəyişiklikləri və qaynaqların artırılması aydın təsnif olunsun. Disaster Recovery planı DLP serverlərinin yüksək mövcudluğunu təmin etməli, log arxivləri isə hüquqi tələblərə uyğun azı beş il saxlanmalıdır. Əməliyyat rəvanlığı üçün SOC analitiklərinin rotasiya cədvəli və 24/7 eskalasiya xətti qurulur.

Azərbaycan Şirkətləri üçün DLP Seçim Kriteriyaları

Yerel bazarda dil və əlifba dəstəyi, xüsusilə Azərbaycan dilində OCR və pattern matching funksiyası ciddi fərq yaradır. Qanunvericiliyin tələbi ilə məlumatın ölkə daxilində yerləşməsi şərtdirsə, SaaS modelindən çox, hibrid və ya on-prem variant daha uyğun sayılır.

Həm bank, həm də telekom sektorunda milli sertifikasiya meyarlarına cavab verən HSM modulunun mövcudluğu məcburidir. TCO hesablamasında lisenziya xərci ilə yanaşı, hər agent üçün RAM/CPU yükünün köhnə iş stansiyalarını ləngitmə riski də qiymətləndirilməlidir. Təchizatçının yerli partnyor dəstəyi və 24/7 çağrı mərkəzi əməliyyat fasilələrini minimuma endirir.

Məlumat ifşası günümüzdə sadəcə texniki defekt deyil, strateji biznes təhdididir və təşkilatların rəqabət qabiliyyətini bir andaca məhv edə bilər. DLP həlləri məxfi məlumatın həyat dövrünü izləyərək hərəkət, istifadə və saxlanma mərhələlərində riskləri real vaxtda azaldır. Mütərəqqi hüquqi tələblər və ağır cərimələr təşkilat rəhbərliyini təkcə reaktiv deyil, önləyici addımlar atmağa məcbur edir. Şəbəkə, endpoint və bulud modullarının inteqrasiyası mərkəzləşdirilmiş siyasətin vahid idarəsini təmin edərək perimetr anlayışını yenidən formalaşdırır. Məlumat təsnifatı və kəşf prosesləri hədəf səviyyəsində qoruma təmin edir ki, resurslar prioritet obyektlərə yönəlsin. Süni intellekt və analitika texnologiyaları anomaliyaları erkən aşkarlayıb yalnış pozitivləri azaldaraq SOC komandasının yükünü optimallaşdırır. Uğurlu layihə idarəsi isə pilot sınaqlardan tutmuş tam yayım, DR planı və davamlı təkmilləşdirməyə qədər metodik yanaşma tələb edir. Azərbaycan şirkətləri yerli dil dəstəyi, hüquqi uyğunluq və maliyyət-fayda balansını əsas götürərək DLP investisiyalarını planlaşdırmalıdır. Təchizatçı seçərkən yalnız texniki xüsusiyyətlərə deyil, həm də lokal servis səviyyəsinə diqqət yetirmək rəqabət üstünlüyünü gücləndirir. İnformasiya təhlükəsizliyini korporativ mədəniyyətin ayrılmaz hissəsinə çevirmək isə uzunmüddətli etibar və bazar dayanıqlığının açarıdır.

Ən Çox Verilən Suallar

DLP əsasən müəssisənin məxfi, şəxsi və ya tənzimlənən məlumatını icazəsiz istifadədən, sızmadan və dəyişiklikdən qorumağa yönəlir. Sistem məlumatın harada saxlandığını, kim tərəfindən istifadə olunduğunu və hara ötürüldüyünü real vaxtda izləyir. Hədəf reputasiya itkisini, hüquqi cərimələri və maddi ziyanı minimuma endirməkdir. Beləcə biznes prosesləri dayanmadan davam edir və müştəri etibarı qorunur.

Şəbəkə DLP məlumatın təşkilatın qoşulma nöqtələrindən kənara çıxmasını nəzarətdə saxlayır və trafik səviyyəsində bloklama aparır. Endpoint DLP isə istifadəçi cihazında işləyərək USB, e-poçt müştərisi, çap əməliyyatı kimi lokal prosesləri izləyir. Şəbəkə DLP mərkəzləşmiş, agentless yanaşma təklif etsə də, şifrəli trafikdə performans itkilərinə səbəb ola bilər. Endpoint DLP daha detallı kontekst verir, lakin agent idarəsi əlavə əməliyyat yükü yaradır.

Yalnış pozitivlərin miqdarını azaltmaq üçün qaydalar mərhələli tətbiq edilir və ilk dövrdə monitor rejimi seçilir. Maşın öyrənməsi və davranış analitikası konteksti genişləndirərək qeyri-adi, lakin zərərsiz əməliyyatları ayırd edə bilir. Təsnifat siyahıları, data fingerprinting və risk puanlaması metodları da həssaslığı optimallaşdırır. SOC komandası müəyyən müddət hər bir bildirişi əl ilə təsdiqlədikdən sonra sistemin özünüöyrənməsi təkmilləşir.

Bulud DLP adətən CASB və ya providerin öz API-ləri vasitəsilə inteqrasiya edilir. Bu yanaşma SaaS və IaaS platformalarında saxlanan fayllara metadata etiketi, şifrələmə və giriş auditini tətbiq etməyə imkan verir. Region məhdudiyyətləri və multi-tenant şifrələmə kimi çətinliklər üçün Bring Your Own Key modeli istifadə olunur. Real vaxt analitikası admin panelində risk puanlarını göstərir və avtomatik cavab qaydalarını işə salır.

Prioritet risk matrisinə əsaslanaraq biznes kritik proseslər, hüquqi öhdəliklər və reputasiya təsirinə görə müəyyənləşdirilir. Məsələn, maliyyə bölməsi və İT R&D şöbəsi daha sərt qaydalarla qorunur, marketinq şöbəsi isə xəbərdarlıq rejimində saxlanıla bilər. Qayda dəyişikliyi RBAC mexanizmi ilə təsdiqlənməli və versiya nəzarəti altında saxlanmalıdır. Müəssisə mühitində siyasətlərin illik auditinin keçirilməsi tövsiyə olunur.

ROI hesablamasında cərimə riskinin azalması, insident hallarının azalma faizi və əməliyyat fasilələrinin qısalması əsas göstəricilərdir. Pilot mərhələnin nəticələri yalnış pozitiv faizi və bloklanmış real insidentlərlə müqayisə edilir. Bundan əlavə istifadəçi məmnuniyyəti sorğuları və SOC komandasının həll etdiyi bilet sayı da dəyərləndirilir. DLP investisiyası tipik olaraq iki-üç il ərzində özünü doğruldur.

Praktikada DLP əməliyyatlarına SOC komandası rəhbərlik edir, çünki insidentlərin sürətli eskalasiyası lazımdır. Uyğunluq şöbəsi hüquqi tərəfi izləyir, İT infrastruktur qrupu isə agent və server yenilənmələrini yerinə yetirir. Üst səviyyə rəhbərlik risk göstəricilərini aylıq hesabatla izləyərək strateji qərarlar qəbul edir. Belə koordinasiya paylanmış və təhlükəsizlik mədəniyyətini gücləndirən yanaşma yaradır.

Süni intellekt istifadəçi davranış profilini öyrənərək normadan kənar hərəkətləri erkən mərhələdə siqnallaşdırır. NLP modulu mətn kontekstini başa düşdüyü üçün sadə pattern matching-dən qaçan sızmaları aşkarlaya bilir. AI prioritetləşdirmə funksiyası təhlükəsizlik xəbədarlıqlarını risk səviyyəsinə görə sıralayır və analitiklərin vaxtını optimallaşdırır. Nəticədə həm yalnış pozitivlər, həm də insident cavab gecikməsi azalır.

Azərbaycan qanunları dövlət sirri, bank sirri və şəxsi məlumatın emalı üçün konkret qoruyucu tədbirlər tələb edir. Məlumatın ölkə daxilində saxlanması şərti bəzi hallarda SaaS modelinin məhdudlaşdırılmasına səbəb olur. Şəxsi məlumatın emalında istifadəçi razılığı və minimalizmi prinsipləri əsas götürülməlidir. Audit loglarının azı beş il əlçatan saxlanılması da vacib tələblər sırasındadır.

SMB segmenti öncə məlumat inventarını çıxarmalı və hansı məlumatın həssas olduğunu dəqiq müəyyənləşdirməlidir. Sərfəli SaaS əsaslı və ya hibrid DLP həlləri kiçik komandalar üçün kompleks agent idarəçiliyini sadələşdirir. Baseline siyasətləri monitor rejimində tətbiq edərək yalnış pozitivlər təhlil olunur və tədricən sərtləşdirilir. Yerli MSP və ya konsaltinq partnyoru ilə işləmək resurs çatışmazlığını kompensasiya edə bilər.